Согласно отчету, опубликованному Allianz Global Corporate & Specialty (AGCS), во время кризиса COVID-19 количество глобальных кибератак резко возросло в результате цифровой пандемии, вызванной программами-вымогателями.

Кроме того, в отчете отмечается, что затраты на прерывание и восстановление бизнеса являются основными причинами финансовых потерь для компаний.

Анализ AGCS общих претензий, связанных с киберрисками, за последние шесть лет показывает, что расходы на прерывание бизнеса и восстановление после атак составляют более 50% от стоимости почти 3000 претензий страховщиков киберрисков на сумму около 750 миллионов евро ($885 млн). AGCS начала писать киберстрахование в 2013 году.

«Средняя общая стоимость восстановления и простоя - в среднем 23 дня - из-за атаки программы-вымогателя более чем удвоилась за последний год, увеличившись с $761 106 до $1,85 млн в 2021 году», - говорится в отчете AGCS Cyber Insights под названием «Тенденции в отношении программ-вымогателей: риски. и устойчивость».

«Когда дело доходит до прерывания бизнеса из-за киберрисков, время решает все. Если вы заплатите выкуп через неделю, убыток уже кристаллизовался, и стоимость восстановления уже начала действовать. Например, стоимость найма судебно-медицинских экспертов и консультантов по реагированию может достигать $2500 в день и легко достигнуть семизначной цифры», - прокомментировал цитируемый в отчете Риши Бавискар, руководитель глобальных киберэкспертов Risk Consulting, AGCS.

«Атаки вредоносного ПО, которые шифруют данные и системы компаний и требуют выкупа за их распространение, растут во всем мире», - говорится в пресс-релизе, сопровождающем отчет.

В качестве индикатора этого всплеска AGCS процитировала отчет Accenture, который показал, что в первой половине 2021 года глобальная активность кибератак подскочила на 125% по сравнению с тем же периодом 2020 года, при этом два основных участника операций по вымогательству стоят за этой увеличенной втрое активностью.

Кроме того, за первые шесть месяцев 2021 года в США произошло увеличение числа инцидентов с программами-вымогателями на 62%, что последовало за увеличением количества инцидентов на 20% за весь 2020 год и увеличением требований о выкупе на 225%, сообщает AGCS со ссылкой на статистику Федерального бюро расследований (ФБР) и Агентства по кибербезопасности и безопасности инфраструктуры (CISA).

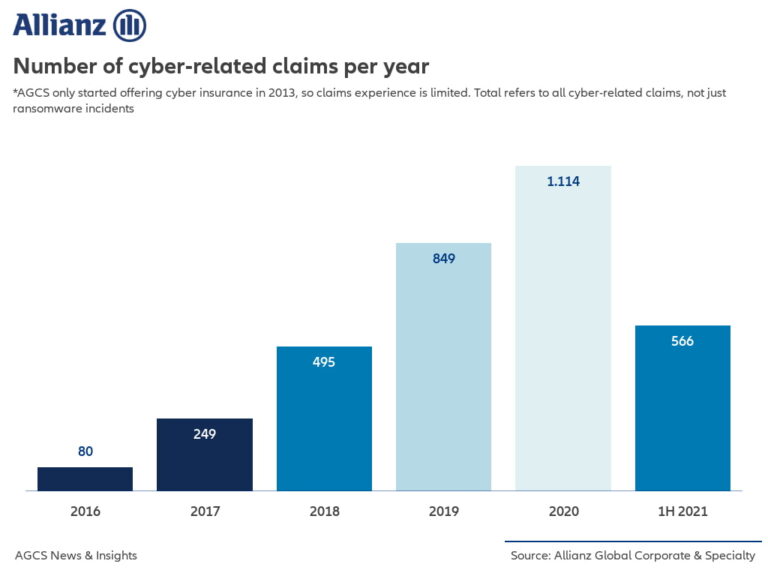

AGCS заявила, что эти тенденции киберрисков отражены в ее собственном опыте рассмотрения претензий. Всего в 2020 году AGCS получила более 1000 заявлений о киберпреступлениях по сравнению с 80 в 2016 году. Кроме того, в 2020 году компания получила 90 заявлений о вымогательстве, что на 50% больше, чем в 2019 году (когда было получено 60 заявлений).

Эта тенденция продолжилась и в 2021 году, когда AGCS получила более 500 общих требований киберпреступников в первом полугодии, в то время как количество заявлений о вымогательстве в первом полугодии уже равно количеству заявленных (60) в течение всего 2019 года.

«Убытки в результате внешних инцидентов, таких как распределенные атаки типа «отказ в обслуживании» (DDoS) и кампании вымогателей, составляют большую часть суммы требований по киберстрахованию (81%), проанализированных AGCS за последние шесть лет», - говорится в отчете.

Растущая зависимость от цифровизации, рост удаленной работы во время COVID ‑ 19 и бюджетные ограничения ИТ - это лишь некоторые из причин, по которым уязвимости ИТ усиливаются и поясняется, что теперь существует бесчисленное количество точек доступа, которые могут использовать преступники.

Кроме того, более широкое распространение криптовалют, таких как биткойны, которые позволяют проводить анонимные платежи, является еще одним ключевым фактором роста инцидентов с программами-вымогателями, отмечает AGCS.

В отчете говорится, что биткойн, на который, по оценкам, приходится примерно 98% платежей с использованием программ-вымогателей, относительно легко получить и использовать, в то время как платежи обычные банковские платежи поддаются проверке. «Транзакции также могут осуществляться анонимно, что позволяет злоумышленникам скрывать свою личность».

Криптовалюты - это «слабое звено, которое позволяет преступникам обходить традиционные институты и прикрываться анонимностью, заложенной в технологии», - сказал Томас Канг, глава подразделения Cyber, Tech and Media в Северной Америке AGCS. «Однако более строгие меры по обеспечению комплаенса и соблюдение законов «знай своего клиента» и борьбы с отмыванием денег могут помочь разрушить бизнес-модель программ-вымогателей».

В отчете определены ключевые тенденции в текущем пространстве программ-вымогателей:

Разработка программ-вымогателей как услуги (RaaS). RaaS упростил злоумышленникам проведение атак. Работая как коммерческий бизнес, хакерские группы, такие как REvil и Darkside, продают или сдают в аренду свои хакерские инструменты другим. Они также предоставляют ряд вспомогательных услуг. В результате действует гораздо больше злоумышленников. «Расходы от $40 в месяц в виде платежей за аренду программы-вымогателя, позволяют проводить успешные атаки, которые могут принести много тысяч долларов».

Усиление тактики двойного и тройного вымогательства. Все чаще используется тактика «двойного вымогательства». Преступники сочетают первоначальное шифрование данных или систем или все чаще даже их резервные копии с вторичной формой вымогательства, такой как угроза раскрыть конфиденциальные или личные данные. В таком сценарии затронутые компании должны управлять возможностью как серьезного прерывания бизнеса, так и события утечки данных, что может значительно увеличить окончательную стоимость инцидента.

Инциденты с «тройным вымогательством» могут сочетать распределенные атаки типа «отказ в обслуживании» (DDoS), шифрование файлов и кражу данных - и нацелены не только на одну компанию, но, возможно, и на ее клиентов и деловых партнеров. Примечательным случаем, упомянутым в отчете, является психотерапевтическая клиника в Финляндии, которая получила требование выкупа, в то время как меньшие суммы также требовались от пациентов, которые получали индивидуальные требования выкупа по электронной почте. «Злоумышленники пригрозили опубликовать записи сеансов терапевта, если не будет выплачен выкуп».

Рост атак на цепочки поставок. «Существует два основных типа атак на цепочки поставок - атаки, нацеленные на поставщиков программного обеспечения / ИТ-услуг и использующие их для распространения вредоносного ПО, и атаки, нацеленные на физические цепочки поставок, такие как критическая инфраструктура. Примеры атаки, нацеленные на программное обеспечение / ИТ - услуги были атаки на Kaseya и Solarwinds, в то время как пример физической атаки на цепи поставок был один - Colonial Pipeline ,что было самой крупной кибератакой на нефтяную инфраструктуру США на сегодняшний день. В отчете отмечается, что поставщики услуг, вероятно, станут основными целями, поскольку они часто поставляют программные решения сотням или тысячам предприятий и, следовательно, предлагают преступникам шанс на более высокие выплаты.

Стремительно растущие требования о выкупе. В отчете говорится, что за последние 18 месяцев требования выкупа резко возросли, и отмечается, что средний запрос вымогателей о выкупе в США составил $5,3 млн в первой половине 2021 года, что на 518% больше, чем в среднем в 2020 году. В отчете цитируется компания по кибербезопасности Palo Alto Networks, которая сообщила, что наибольший запрос о выкупе составил $50 млн по сравнению с $30 млн в прошлом году.

Платить или не платить по требованиям о выкупе

В отчете AGCS подчеркивается тот факт, что выплата выкупа кибервымогателям является спорным вопросом. «Правоохранительные органы обычно не рекомендуют платить по требованиям вымогателей, поскольку считается, что это усугубляет проблему и потенциально стимулирует дальнейшие атаки в будущем».

«Выплата выкупа также не является гарантией того, что компания сможет быстро получить свои файлы и восстановить свои системы. Во многих случаях к моменту выплаты выкупа ущерб уже нанесен, и большинство организаций уже понесли убытки и понесли расходы на восстановление файлов и систем», - говорится в отчете.

«Даже когда компания платит выкуп, требуются огромные усилия для восстановления файлов и восстановления работоспособности систем. Это огромная задача, даже если у вас есть ключ дешифрования», - говорит Марек Станиславски, руководитель глобального киберандеррайтинга в AGCS.

Киберстрахование

Пандемия и программы-вымогатели в последние годы вызвала серьезный сдвиг на рынке киберстрахования, «поскольку операторы и страховые компании стремятся снизить частоту и серьезность атак и связанных с этим требований в киберстраховании».

В результате этих тенденций убытков тарифы на киберстрахование растут, а емкость сокращается. Ставки киберстрахования в США выросли более чем на 50% только во втором квартале 2021 года, сообщает AGCS со ссылкой на отчет Marsh.

«Страховщики уделяют все больше внимания мерам кибербезопасности, которые используются организациями, и соответствующим рискам ценообразования», - говорится в отчете AGCS, при этом отмечается, что три из четырех компаний не соответствуют требованиям AGCS по кибербезопасности.

«Как страховщики, мы должны продолжать работать с нашими клиентами, используя комбинацию улучшений полиса и услуг, чтобы помочь предприятиям понять необходимость усиления их контроля», - говорит Скотт Сэйс, глобальный руководитель Cyber в AGCS.

«Не все атаки программ-вымогателей являются целевыми. Преступники также применяют «дикие» методы разброса, чтобы эксплуатировать те предприятия, которые не закрывают и не понимают уязвимости, которые у них могут быть», - добавил он.

В отчете утверждается, что те компании, которые принимают меры для предотвращения атак и смягчения последствий, с гораздо меньшей вероятностью станут жертвами программ-вымогателей.

Что корпорации могут сделать, чтобы избежать атак программ-вымогателей

Allianz Global Corporate & Specialty (AGCS) опубликовал контрольный список рекомендаций по управлению киберрисками для предотвращения атак программ-вымогателей.

«Примерно в 80% инцидентов, связанных с программами-вымогателями, потерь можно было бы избежать, если бы организации следовали лучшим практикам. Регулярная установка исправлений, многофакторная аутентификация, а также обучение информационной безопасности и осведомленности, а также планирование реагирования на инциденты необходимы для предотвращения атак программ-вымогателей, а что также составляет основу хорошей кибергигиены», - сказал Риши Бавискар, руководитель глобальных киберэкспертов в AGCS Risk Consulting.

«Если компании будут придерживаться рекомендаций передовой практики, есть большая вероятность, что они не станут жертвами программ-вымогателей. Многие бреши в безопасности могут быть устранены, часто с помощью простых мер», - добавил Бавискар.

Контрольный список направлений AGCS по управлению киберрисками:

Идентификация программ-вымогателей

- Развернуты ли в организации наборы инструментов для защиты от программ-вымогателей?

- Какие упреждающие меры используются для выявления угроз программ-вымогателей?

- Часто ли обновляются политики, процедуры, методы контроля доступа и каналы связи для устранения угроз программ-вымогателей?

- Имеются ли внутренние возможности или внешние механизмы для выявления штаммов программ-вымогателей?

Планирование непрерывности бизнеса / план реагирования на инциденты

- Существуют ли процессы реагирования на инциденты, связанные с программами-вымогателями?

- Были ли инциденты с программами-вымогателями в прошлом? Если да, то какие уроки были извлечены?

- Имеются ли заранее согласованные договоренности с судебно-экспертной ИТ-фирмой или поставщиком услуг по борьбе с вымогательством?

Меры по борьбе с фишингом и обучение пользователей

- Проводится ли регулярное обучение пользователей и повышение осведомленности об информационной безопасности, фишинге, телефонном мошенничестве, звонках с выдачей себя за другое лицо и атаках с применением социальной инженерии?

- Проводятся ли учения по социальной инженерии или симуляции фишинга на постоянной основе?

Резервные копии

- Выполняется ли регулярное резервное копирование, в том числе частое резервное копирование критически важных систем, чтобы минимизировать влияние сбоев? Поддерживаются ли автономные резервные копии?

- Зашифрованы ли резервные копии? Реплицируются ли резервные копии и хранятся ли они в нескольких удаленных местах?

- Имеются ли процессы для успешного восстановления и восстановления ключевых активов в рамках целевого времени восстановления (RTO)?

- Извлекаются ли периодически резервные копии по сравнению с исходными данными для обеспечения целостности резервных копий?

Конечные точки

- Используются ли продукты защиты конечных точек (EPP) и решения для обнаружения и реагирования конечных точек (EDR) в организации на мобильных устройствах, планшетах, ноутбуках, настольных компьютерах и т. д.?

- Реализованы ли решения для паролей локальных администраторов (LAPS) на конечных точках?

Безопасность электронной почты, Интернета, офисных документов

- Строго ли соблюдаются рамки политики отправителя?

- Настроены ли шлюзы электронной почты для поиска потенциально вредоносных ссылок и программ?

- Применяется ли фильтрация веб-контента с ограничением доступа к платформам социальных сетей?

Сегментация

- Поддерживается ли физическое логическое разделение в сети, включая облачную среду?

- Существуют ли механизмы микросегментации и нулевого доверия для уменьшения общей поверхности атаки?

Мониторинг политик исправления и управления уязвимостями

- Запускается ли автоматическое сканирование для обнаружения уязвимостей? Регулярно ли проводятся сторонние тесты на проникновение?

- Обеспечивает ли организация соответствующие политики доступа, применение многофакторной аутентификации для доступа к критически важным данным, удаленных сетевых подключений и для доступа привилегированных пользователей?

- Имеется ли постоянный мониторинг для обнаружения необычного поведения учетной записи, новых учетных записей домена и любых повышений привилегий учетной записи (уровень администратора), новых добавлений услуг и необычной цепочки команд, выполняемых в течение короткого периода времени?

Слияние и поглощение

- Какие мероприятия по комплексной проверке и управлению рисками проводятся перед M&A?

- Проводятся ли регулярные аудиты безопасности вновь интегрированных организаций для обеспечения оценки мер безопасности?

Подготовлено порталом Allinsurance.kz