Компания ESET — лидер в области информационной безопасности — обнаружила распространение шпионского вредоносного программного обеспечения под видом фальшивых вакансий. Вредоносная активность нацелена на разработчиков-фрилансеров с целью кражи данных криптовалютных кошельков, а также учетной информации из браузеров и менеджеров паролей.

Фото: depositphotos.com

В частности, киберпреступники, выдавая себя за рекрутеров по приему на работу в ИТ-компании, отправляли кандидатам файлы со шпионским вредоносным программным обеспечением под видом тестовых проектов. Для этого злоумышленники использовали такие платформы как LinkedIn, Upwork, Freelancer.com, We Work Remotely, Moonlight и Crypto Jobs List,сообщает unian.net.

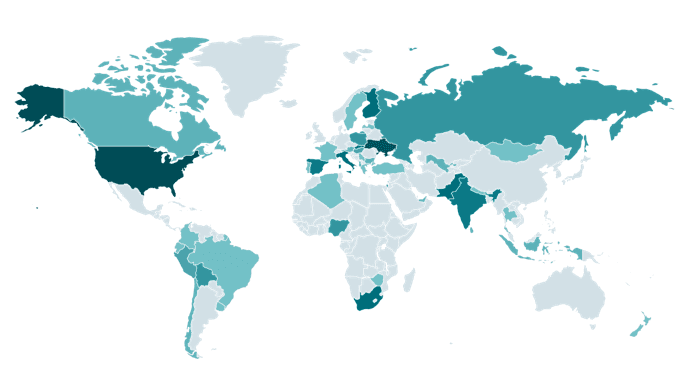

Деятельность злоумышленников не имеет географических закономерностей в выборе жертв, но они стремятся скомпрометировать как можно больше устройств, чтобы увеличить вероятность успешного похищения средств и информации.

"В рамках фальшивого собеседования киберпреступники просят потенциальных жертв пройти тестовое задание по кодированию, например добавить функцию к существующему проекту. При этом необходимые для выполнения задания файлы обычно размещаются в частных хранилищах GitHub или других подобных платформах. Однако эти файлы на самом деле являются троянами: после загрузки и выполнения проекта компьютер жертвы становится скомпрометированным", – объясняет Маэй Хавранек, исследователь ESET.

Эта деятельность, которую исследователи ESET назвали DeceptiveDevelopment, связана с Северной Кореей, однако ее нельзя связать ни с одной известной угрозой. DeceptiveDevelopment нацелена преимущественно на разработчиков программного обеспечения для Windows, Linux и MacOS. Злоумышленники занимаются похищением криптовалюты в первую очередь ради финансовой выгоды, а также с возможной вторичной целью кибершпионажа.

Карта жертв DeceptiveDevelopment

Чтобы выдать себя за рекрутеров, злоумышленники копируют существующие профили, создают фейковые личности или используют взломанные аккаунты реальных людей. Затем они либо непосредственно обращаются к потенциальным жертвам на платформах для поиска работы и фриланса, либо размещают фальшивые списки вакансий.

Злоумышленники DeceptiveDevelopment в основном используют два семейства вредоносных программ как часть своей деятельности и применяют их в два этапа. На первом этапе используется BeaverTail, который работает как простой похититель логинов и получает базы данных браузера, содержащие сохраненные учетные данные. Для второго этапа используется загрузчик InvisibleFerret, который включает в себя шпионское программное обеспечение и компоненты бэкдора, а также способен загружать легитимное программное обеспечение AnyDesk для удаленного управления и мониторинга действий после компрометации устройства.

"DeceptiveDevelopment является дополнением к уже большому списку схем зарабатывания денег, используемых киберпреступниками, связанными с Северной Кореей, а также отвечает постоянной тенденции смещения внимания с традиционных денег на криптовалюты", — заключает Маэй Хавранек, исследователь ESET.

Автор Григорий Бондарь

Источник unian.net